در گذشته، تنها راه براي اتصال به ابزارها و دستگاه ها از طريق كابل بودكه اغلب دست و پا گير و مزاحم بودند. با معرفي تكنولوژي بلوتوث، ابزارها و دستگاه ها توانستند با استفاده از فركانس راديويي موج كوتاه كم قدرت در يك فاصله و محدوده 10 متري براي به اشتراك گذاري اطلاعات و منابع به يكديگر متصل شوند. ايران هشدار- در گذشته، تنها راه براي اتصال به ابزارها و دستگاه ها از طريق كابل بودكه اغلب دست و پا گير و مزاحم بودند. با معرفي تكنولوژي بلوتوث، ابزارها و دستگاه ها توانستند با استفاده از فركانس راديويي موج كوتاه كم قدرت در يك فاصله و محدوده 10 متري براي به اشتراك گذاري اطلاعات و منابع به يكديگر متصل شوند.

بلوتوث به طور عمده براي ايجاد يك شبكه بي سيم شخصي از طريق اجازه دادن به كاربران براي ايجاد شبكه اختصاصي بين ابزار مختلف داراي قابليت بلوتوث مانند تلفن هاي همراه، تبلت ها، لپ تاپ، اتومبيل، پرينتر، ابزار پزشكي و درماني، ميكروفون، هدست و ..... مورد استفاده قرار مي گيرد.

موارد امنيتي بلوتوث چه هستند؟

بلوتوث مانند هر تكنولوژي داراي مزايا و معايبي است، بنابراين استفاده از بلوتوث بدون ريسك و خطر نخواهد بود.

امنيت بلوتوث شامل اجازه برقراري ارتباط، احراز هويت و رمزگذاري اختياري است. با استفاده از امكان اجازه اتصال، كاربر دسترسي از طريق بلوتوث به منبع و ابزاري كه درخواست اتصال داده است را رد يا قبول مي كند. احراز هويت به منظور تاييد شناسايي دستگاه داراي توانمندي بلوتوث براي اتصال به ديگر دستگاه ها است. رمزنگاري، داده ها را تبديل به كدهاي رمزي مي كند به نحوي كه هكر و شخص سوم نمي تواند متوجه محتواي پيام شود.

با وجود اين مكانسيم هاي دفاعي هم، استفاده از بلوتوث مي تواند منجر به افشا و از دست رفتن اطلاعات به شيوه هاي زير شود.

1- روش اول : فرد مهاجم يا هكر پيامي براي شما ارسال مي كند و از شما مي خواهد كه بلوتوث خود را براي دريافت پيام، كه اكثرا مقاصد تبليغاتي دارند روشن كنيد. اين شيوه همانند روشي است كه در ايميل هاي اسپم و همچنين حملات فيشينگ عليه كاربران ايميل استفاده مي شود.

هنگامي كه يك پيام كلاهبرداري با محتواي مضر از طريق بلوتوث ارسال مي شود، ممكن است كاربر را به پاسخ دادن به پيام و همچنين افزودن مهاجم به دفترچه آدرس خود ترغيب و تشويق كند. صاحبان دستگاه هاي داراي بلوتوث بايد آگاه باشند، شايد پيامي را كه دريافت مي كنند يكي از انواع حملات مهندسي اجتماعي باشد كه در آن با تغييرات و دست كاريهايي كه توسط مهاجم ايجاد مي شود منجر به افشاي اطلاعات مي شود.

2- روش دوم : در اين روش اتصال به اجبار با دستگاه داراي قابليت بلوتوث جهت دسترسي به اطلاعاتي همچون ليست تماس، تقويم، ايميل، پيام هاي متني، تصاوير، فيلم ها، كد IMEI و اطلاعات ديگري كه در كارت حافظه ذخيره شده، برقرار مي شود. IMEI كد وشناسه منحصر به فردي براي هر دستگاه است كه هكر و مهاجم مي تواند با تغيير و دسترسي به آن تمامي تماس هاي ورودي شخص را به دستگاه خود منتقل كند.

اين شيوه در مقايسه با شيوه اول بسيا مخرب تر است، زيرا در حالت دوم اتصال بدون اطلاع صاحب دستگاه صورت پذيرفته است. يكي ديگر از مواردي كه توسط مجرمان پس از اتصال از طريق بلوتوث انجام مي شود تخليه شارژ باطري گوشي كاربر است كه موجب مختل شدن ادامه كار دستگاه شخص مي شود.

شيوه هاي امن استفاده از بلوتوث :

در حال حاضر از بلوتوث براي اتصال هدست به گوشي موبايل، موس هاي بي سيم و انتقال اطلاعات از ابزاري به ابزار ديگر استفاده مي شود. مهاجمان نيز با بررسي اين تكنولوژي به دنبال يافتن راهي براي سرقت اطلاعات و نفوذ به سيستم ها و ابزارهاي كامپيوتري هستند.

با استفاده از راهكارهاي زير مي توانيد به طور امن از بلوتوث استفاده نماييد:

1- فقط زماني كه قصد داريد به دستگاه ديگري متصل شويد تنظيمات دستگاه خود را در حالت قابل شناسايي قرار دهيد و در بقيه موارد در حالت غير قابل شناسايي باشد.

2- تا جايي كه ممكن است از برقراري ارتباط يا انتقال اطلاعات حساس و شخصي با استفاده از دستگاه بلوتوث خودداري كنيد.

3- از كلمات رمزقوي كه به طور رندم (تصادفي)، هنگامي كه هر دو ابزار بلوتوث به يكديگر متصل مي شوند، ايجاد مي شود استفاده كنيد. رمز عبور را هنگامي كه درخواست هاي غيرمنتظره به شما مي رسد هرگز وارد نكنيد.

4- از دستگاه در تمام زمان ها مراقبت و حفاظت فيزيكي به عمل آوريد. ابزارهاي مفقود و يا سرقت شده را از ليست دستگاه هايي كه با بلوتوث به آن متصل مي شويد حذف كنيد.

5- از پذيرش فايل هاي پيوست يا برنامه هايي كه از طريق اتصالات ناخواسته بلوتوث براي شما ارسال مي شود خودداري كنيد و درخواست اتصال آن ها را رد كنيد و تنظيمات سيستم خود را به گونه اي انجام دهيد كه در قسمت بولوتوث سيستم غيرقابل شناسايي و يا مخفي باشد.

كم هزينهترين شهرهاي ايران در نوروز+عكس

كم هزينهترين شهرهاي ايران در نوروز+عكس  براي رفع گرفتاري اين نماز را بخوانيد

براي رفع گرفتاري اين نماز را بخوانيد خطاهاي ديد جالب و ديدني (4)

خطاهاي ديد جالب و ديدني (4)  تست هوش تصويري: تفاوت ها را بيابيد (8)

تست هوش تصويري: تفاوت ها را بيابيد (8) اعتماد به نفس در زندگي ( قسمت اول )

اعتماد به نفس در زندگي ( قسمت اول ) چند تكنيك ساده براي اينكه كودكان را تنبيه نكنيم!

چند تكنيك ساده براي اينكه كودكان را تنبيه نكنيم! آموزش ساخت گل رز با قاشق پلاستيكي

آموزش ساخت گل رز با قاشق پلاستيكي زنده شدن مرده -خاطرات واقعي از غسال هاي بهشت زهرا

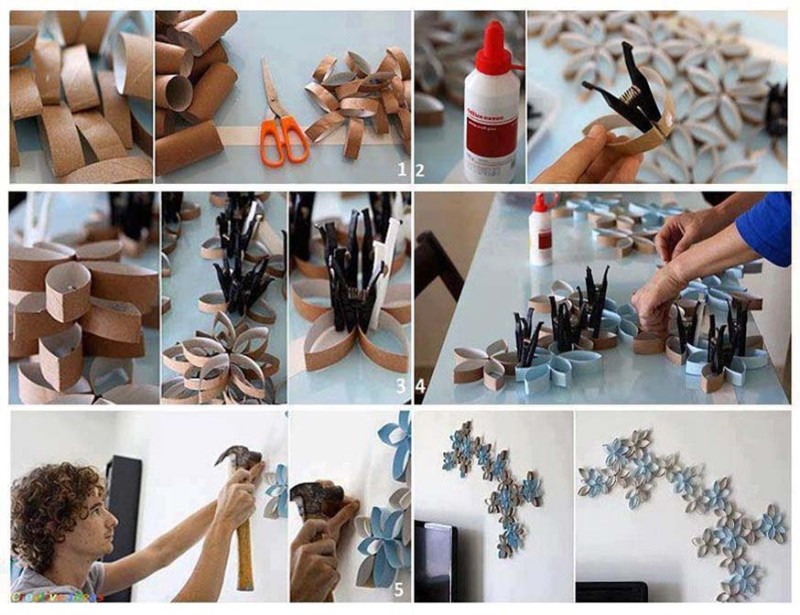

زنده شدن مرده -خاطرات واقعي از غسال هاي بهشت زهرا كار دستي 24 ايده خلاقانه ساخت كاردستي زيبا با وسايل دور ريختني

كار دستي 24 ايده خلاقانه ساخت كاردستي زيبا با وسايل دور ريختني تزيين تخم مرغ هفت سين

تزيين تخم مرغ هفت سين غذاهاي سنتي قوچان - طرز تهيه اشكنه كشته -برگ زردالو

غذاهاي سنتي قوچان - طرز تهيه اشكنه كشته -برگ زردالو غذاهاي سنتي قوچان -طرز تهيه كفلمه (قوتو يا معجون) قوچاني

غذاهاي سنتي قوچان -طرز تهيه كفلمه (قوتو يا معجون) قوچاني